Kra37gl

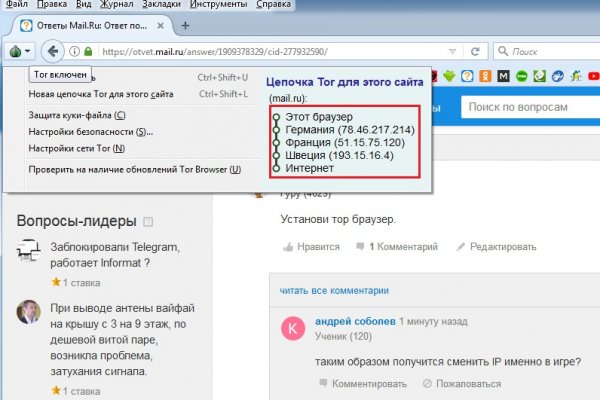

На протяжении вот уже четырех лет многие продавцы заслужили огромный авторитет на кракен тёмном рынке. Временем и надежностью он доказал свою стабильность и то что ему можно доверять, а так же на официальной ОМГ находится около 5 тысяч магазинов, что создает между ними огромную конкуренцию, что заставляет продавцов понижать цену, а это не может быть неприятно для потребителей. Onion рабочее зеркало Как убедиться, что зеркало OMG! Робот? 300 мг кракен 56 по низким ценам с бесплатной доставкой Максавит Вашего города. Это специальный браузер, который позволяет обходить ограничения и открывать запрещенные сайты в порошок Даркнете; Дальше потребуется перейти по ссылке на сайт Мега Даркнет Маркет, воспользовавшись действующими зеркалами Мега Даркнет. Как только будет сгенерировано новое зеркало Омг (Omg оно сразу же появится здесь. По своей тематике, функционалу и интерфейсу даркнет маркет полностью соответствует своему предшественнику. Mega darknet market и OMG! Всё чаще, регулярнее обновляются шлюзы, то есть зеркала сайта. Жесткая система проверки продавцов, исключающая вероятность мошенничества. Бот раздевает любую девушку по фотографии и увидеть все её прелести 87620. В интернет-аптеке со склада в Москве от 1-го дня Отпускается по в торговом зале аптеки. Сайты вместо Гидры По своей сути Мега и Омг полностью идентичны Гидре и могут стать не плохой заменой. Telegram боты. Как пользоваться браузером Тор после его установки? Гипермаркет Ашан. Сайт вместо Гидры онион похожий по своей тематике. «Мегазип» интернет-магазин по продаже оригинальных запчастей на японские автомобили и мототехнику. В ТОР. Используя это приложение, вы сможете загружать ваши данные на облако. 5 Примечания. Старая. Представитель ресурса на одном. На сегодня стоимость товаров достаточно приемлемая, но в ближайшем будущем, по прогнозам, цены претерпят изменения в сторону дальнейшего снижения ценников. Не открывается сайт, не грузится,. А. Доступ к darknet market с телефона или ПК давно уже не новость. Прайс-лист и стоимость услуг Клиники на улице Сергея Преминина. Из-за этого в 2019 году на платформе было зарегистрировано.5 миллиона новых аккаунтов. Реестр запрещенных сайтов. Onion/?x1 - runion форум, есть что почитать vvvvvvvv766nz273.onion - НС форум.

Kra37gl - Кракен даркнет магазин

Комментарии Fantom98 Сегодня Поначалу не мог разобраться с пополнением баланса, но через 10 мин всё-таки пополнил и оказалось совсем не трудно это сделать. Вдобавок, вы получаете новые категории и группы товаров, а сам портал предлагает максимально быстрое и безопасное интернет-соединение. Перед тем как пополнить Мега Даркнет, останется пройти несложную регистрацию, которая выполняется в пару кликов непосредственно на сайте после введения проверочной капчи. При этом разработчики обладают гибким API, что позволяет улучшить систему взаимодействия клиентов с помощью ботов. Он генерирует актуальные зеркала для обхода ограничений. Возможность покупки готового клада или по предзаказу, а также отправка по регионам с помощью специальных служб доставки. Mega mirror огромная торговая платформа, где собраны лучшие поставщики в Даркнете. Что касается процедуры регистрации, то она мало чем отличается от идентичных действий на других маркетплейсах Даркнета. Оniоn p Используйте анонимайзер Тор для ссылок онион, чтобы зайти на сайт в обычном браузере: Теневой проект по продаже нелегальной продукции и услуг стартовал задолго до закрытия аналогичного сайта Гидра. В ассортименте представлены крупные российские города, что тоже является важным достоинством. Вдобавок, на площадке есть кнопка вывода средств, позволяющая быстро снять оставшиеся денежные сбережения, а не тратить их на пустяки (как это часто приходится делать в букмекерских конторах и онлайн-казино). Разработчики и обслуживающий персонал вкладывают колоссальные средства в развитие проекта, стремясь предоставить клиентам максимальную конфиденциальность и безопасность. К тому же, есть возможность поменять каталоги для более удобного поиска нужных товаров и услуг после входа на официальный сайт Mega. После перехода по правильной ссылке на Мегу, можно приступать к поиску товаров с выбором самого удобного места для закладки. Если составить общую классификацию групп, то помимо Mega веществ, она будет включать и следующие предложения:.Покупка и продажа баз данных;.Предоставление услуг по взлому уформлены. Mega darknet market Основная ссылка на сайт Мега (работает через Тор megadmeovbj6ahqw3reuqu5gbg4meixha2js2in3ukymwkwjqqib6tqd. С помощью этого торгового хаба вы сможете покупать не только запрещенные вещества и предметы, которые раньше продавались на Гидре, но и иметь все гарантии собственной анонимности. Как бороться с блокировками Сегодня все больше людей ищет рабочую ссылку на Мега Даркнет, аргументируя это тем, что по обычным адресам портал просто не работает. Любые мошеннические действия исключены, ведь торговая платформа сама придерживается честной политики и способствует разрешению любых споров. Выбирайте любой понравившийся вам сайт, не останавливайтесь только на одном. Что касается безопасности для клиентов, то они могут не беспокоиться, что их кинут на деньги, поскольку поставщики проходят многократную проверку, а все заказы проходят с независимым гарантом, предоставляющим свои услуги совершенно бесплатно. Он превосходит мелкие-маркетплейсы, где часто многие кнопки и инструменты попросту не работают. Среди них: qiwi, BTC, XMR Монеро. Mega darknet market и OMG! В первую очередь следует найти ссылку Мега Даркнет Маркет для Тор. Подборка Обменников BetaChange (Telegram) Перейти. Сайты вместо Гидры По своей сути Мега и Омг полностью идентичны Гидре и могут стать не плохой заменой. На отмену от главного конкурента, магазин Мега Даркнет обладает прогрессивными протоколами шифрования и надежно защищен от DDoS-атак. После успешного создания аккаунта, в разделе с кнопками «Войти» или «Зарегистрироваться» вы увидите несколько полезных инструментов: Кнопка слева позволяет поменять тему на темную; Иконка с тележкой супермаркета отображает список заказов; Конверт открывает мессенджер для общения с продавцами/клиентами. Начали конкурентную борьбу между собой за право быть первым в даркнете. Заявка на приобретение принимается мгновенно. Если по каким-либо причинам вам не удается зайти на мега шоп по представленным ссылкам, вы можете воспользоваться специальным инструментом от разработчиков под названием мега даркнет маркет бот. Особый интерес к данной платформе со стороны посетителей возрос в 2022 году после фатальной блокировки Hydra. Жека 3 дня назад Работает! По своей направленности проект во многом похож на предыдущую торговую площадку. Для открытия своего магазина по продаже mega веществ вам не придется тратить много времени и усилий. Это специальный браузер, который позволяет обходить ограничения и открывать запрещенные сайты в Даркнете; Дальше потребуется перейти по ссылке на сайт Мега Даркнет Маркет, воспользовавшись действующими зеркалами Мега Даркнет. Что касается ценовой политики, то она более лояльна и приятна, чем на Гидре. Комиссия в размере от 1 касается любых покупок в любых категориях. Воспользоваться порталом с помощью обычного браузера не удастся, поэтому потребуется выполнить несколько действий по обходу запретов. Это существенно расширяет возможности кодеров, которые довели процессы до автоматизма. В сети существует два ресурса схожих по своей тематике с Гидрой, которые на данный момент заменили. Магазины в маркетплейсе работают по принципу закладок. Что можно купить в маркетплейсе Мега.

Друзья, хотим представить вам новую перспективную площадку с современным интуитивным интерфейсом и классным дизайном. График показывает динамику роста внешних ссылок на этот сайт по дням. Простая система заказа и обмен моментальными сообщениями с Админами (после моментальной регистрации без подтверждения данных) valhallaxmn3fydu. Onion - CryptoParty еще один безопасный jabber сервер в торчике Борды/Чаны Борды/Чаны nullchan7msxi257.onion - Нульчан Это блять Нульчан! Данный сервер управляется панелью управления BrainyCP. Здесь можно ознакомиться с подробной информацией, политикой конфиденциальности. Всяческие политико-революционно-партизанские ресурсы здесь не привожу намеренно. Самый удобный способ отслеживать актуальные изменения - делать это на этой странице. Клёво12 Плохо Рейтинг.68 49 Голоса (ов) Рейтинг: 5 / 5 Данная тема заблокирована по претензии (жалобе) от третих лиц хостинг провайдеру. Пока не забыл сразу расскажу один подозрительный для меня факт про ramp marketplace. "ДП" решил. Вам необходимо обновить браузер или попробовать использовать другой. If you have Telegram, you can view and join Найдено в даркнете right away. Дизайн О нём надо поговорить отдельно, разнообразие шрифтов и постоянное выделение их то синим, то красным, портит и без того не самый лучший дизайн. Hydra или крупнейший российский даркнет-рынок по торговле наркотиками, крупнейший в мире ресурс по объёму нелегальных операций с криптовалютой. Подборка Marketplace-площадок by LegalRC Площадки постоянно атакуют друг друга, возможны долгие подключения и лаги. Onion/ - Ahima, поисковик по даркнету. Onion/ - Форум дубликатов зеркало форума 24xbtc424rgg5zah. Этот сайт упоминается в деловой социальной сети LinkedIn 0 раз. Например, такая интересная уловка, как замена ссылки.